Když monitoring mlčí a problémy se stupňují

Běžné nástroje občas nestačí. To ukazují dva konkrétní případy z praxe českých poskytovatelů, které spojuje jedno: FLOWCUTTER našel příčinu tam, kde ostatní monitoring selhal.

1. SYN Flood na vzestupu, zákazníci v klidu

Rostoucí objem SYN paketů bez odpovědí. Žádný alarm, žádné stížnosti, ale něco bylo jinak. FLOWCUTTER v reálném čase zobrazil nárůst, odhalil rozsah i směr útoku — a poskytovatel jednal dřív, než si toho někdo všiml.

FLOWCUTTER odhalil:

- Rychlý růst SYN provozu

- Jasná vizualizace toku dat

- Proaktivní zásah › zákazníci nic nepoznali

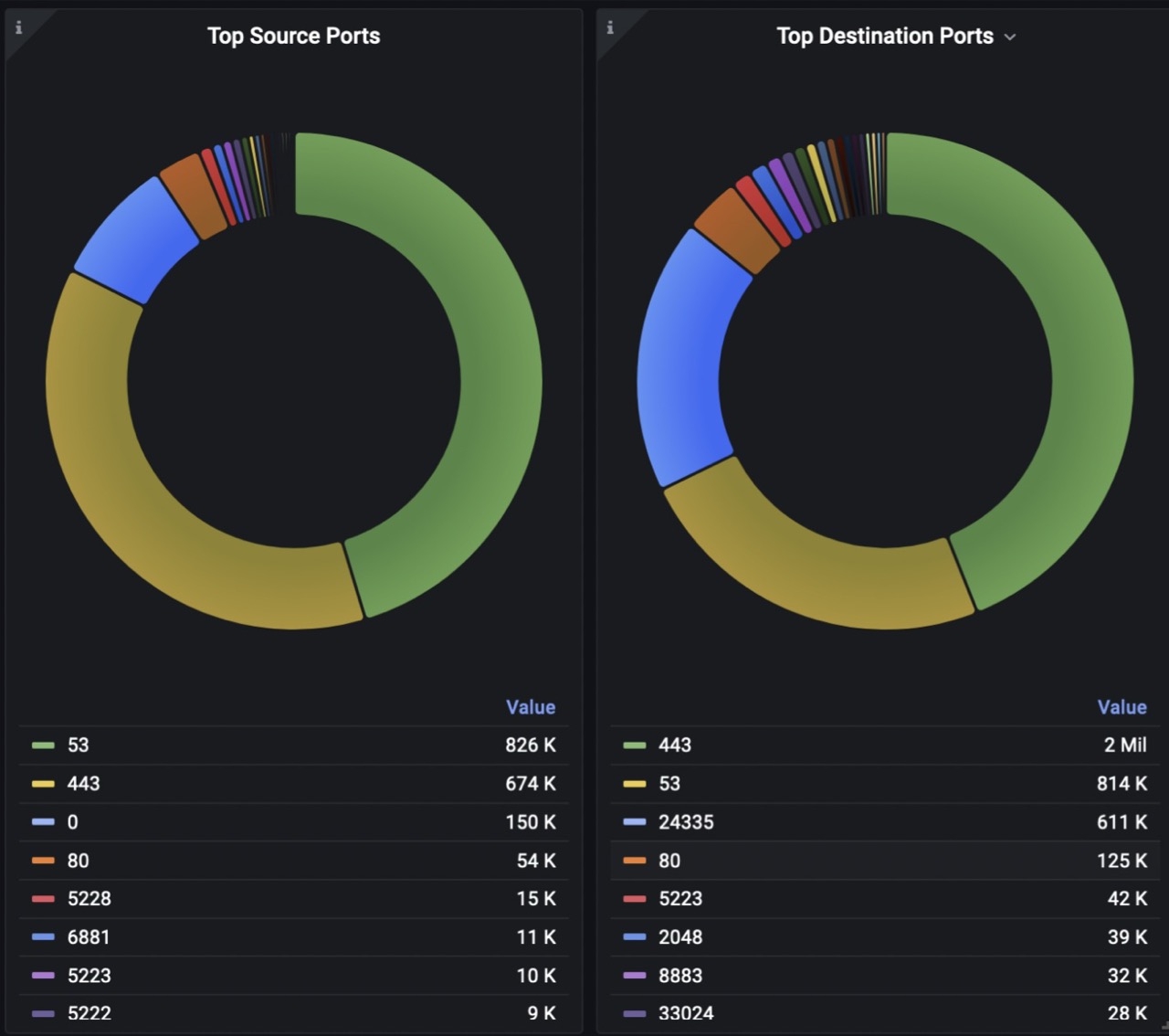

2. Tichý útok, velké následky

Na první pohled běžný provoz — žádné výpadky, žádné přetížení, žádné alarmy. Přesto se několik IP adres poskytovatele brzy objevilo na blacklistu. Co se dělo?

Infikovaný domácí modem se stal součástí botnetu a tiše skenoval otevřené porty (Telnet, port 23). Provoz byl objemově zanedbatelný, ale extrémně podezřelý chováním — desítky tisíc paketů v krátkých dávkách.

Co ukázal FLOWCUTTER:

- Asymetrie v síťových tocích

- Široké skenování portu 23

- Okamžité odhalení zdroje a izolace zařízení

- Ochrana celé /22 sítě před reputačním postihem

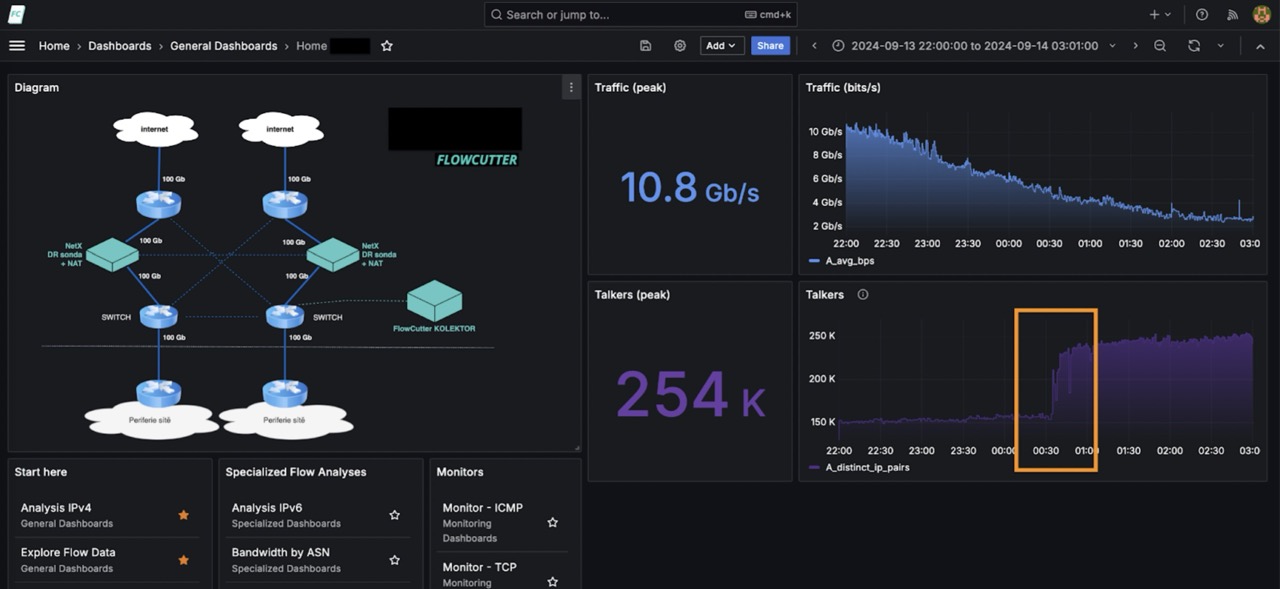

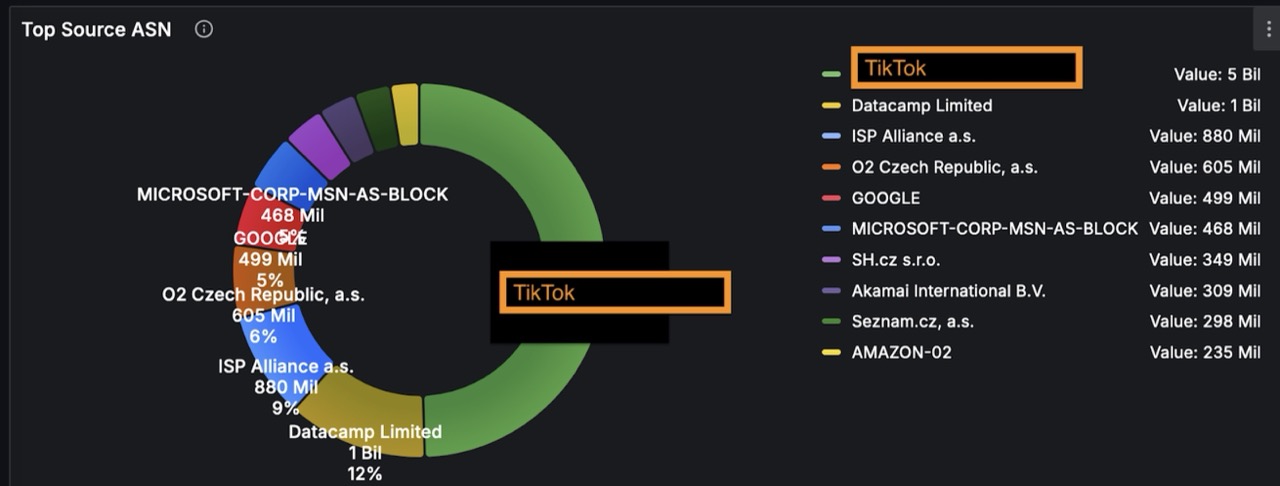

3. Každé odpoledne padaly hovory. Monitoring? Ticho.

Zákazník si opakovaně stěžoval: „Zase to nejde. Nemůžu dokončit ani hovor.“ Provozní metriky vypadaly normálně, žádné výstrahy, žádné vytížení. Jenže realita byla jiná.

FLOWCUTTER rychle odhalil přetížený uplink, který způsoboval zhoršenou kvalitu služeb. Důvod? Vysoký provoz směrem k AS TikTok a nevyvážené směrování mezi peeringy. Dopad? Nedostupnost QoS služeb jako VoIP nebo VPN pro práci z domova.

Co ukázal FLOWCUTTER:

- Přetížení kvůli konkrétnímu AS

- Nevyvážený provoz mezi peery

- Zásah do směrování › okamžitá stabilizace

4. Vesnice bez internetu – bez jediného alarmu

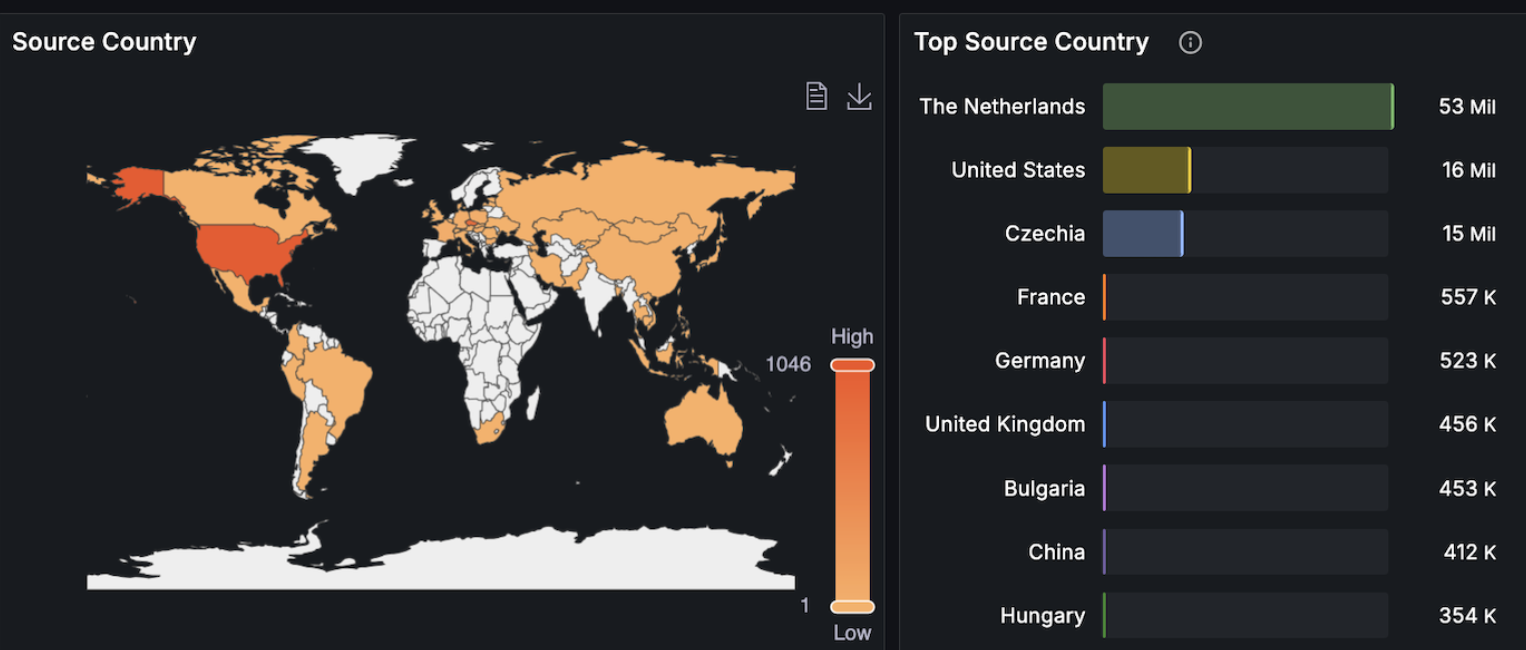

„Najednou nic nefungovalo. Celá vesnice offline.“ Žádný alert, žádný výkyv v běžných grafech. Šlo o tichý reflexivní DDoS vedený pomocí DNS odpovědí směrem ven. FLOWCUTTER ho identifikoval podle anomálií v NetFlow.

FLOWCUTTER odhalil:

- Neobvykle vysoký objem DNS odpovědí

- Odchozí útok z klientských zařízení

- Přetížení uplinku › výpadek celé oblasti

FLOWCUTTER v praxi dokazuje, že viditelnost není jen o datech, ale o schopnosti je interpretovat.

Pokud chcete poradit nebo se na cokoli zeptat, neváhejte nás kontaktovat na obchod@vanco.cz nebo na čísle: +420 246 035 451 – rádi vám poradíme.

Čtyři reálné příběhy z českých sítí, kde selhal tradiční dohled – a kde FLOWCUTTER odhalil skutečnou příčinu